在这里总结一下后台拿webshell的方法:备份突破(在博客上有随笔介绍)

一般在后台上传文件类型受到限制,可以利用数据库备份将其上传的格式改为后门执行格式即

在这里总结一下后台拿webshell的方法:

- 备份突破(在博客上有随笔介绍)

- 一般在后台上传文件类型受到限制,可以利用数据库备份将其上传的格式改为后门执行格式即可;

- asp更改为jpg jpg备份为asp。

- 抓包上传

- 通过文件上传漏洞,解析漏洞等利用。

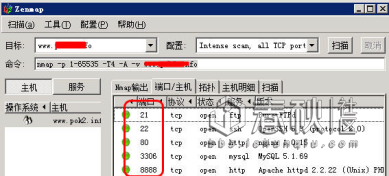

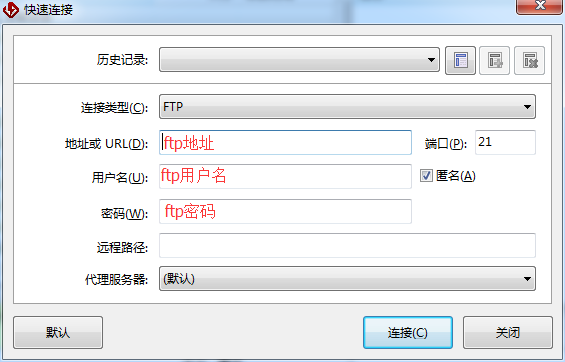

- 实施过程:上传图片---抓包分析--改包---利用工具突破;(可以用明小子)

- 插入一句话(网站配置文件通过对其特殊符号的闭合达到插入一句话)

- 编辑器拿webshell----http://blog.sina.com.cn/s/blog_7fe448c70101e70y.html

- sql语句执行 http://www.exehack.net/663.html

- 模板修改 http://www.wooyun.org/bugs/wooyun-2013-020500

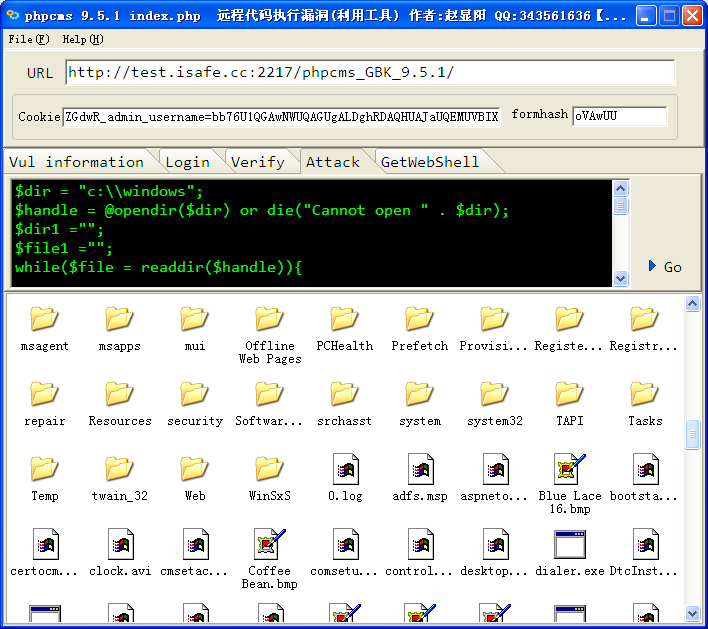

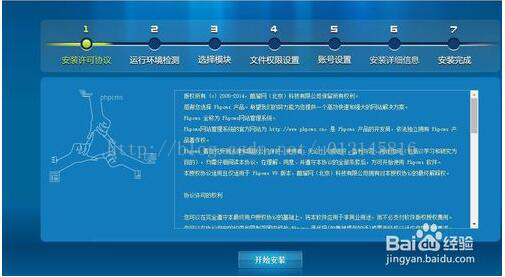

- 各大cms拿shell 蓝科cms phpcms siteserver cms kingCMS 织梦cms 帝国cms 科讯cms

很好的总结拿webshell的文章 http://tieba.baidu.com/p/1743450543

玩无线安全,工控安全,无线电安全等等此相关的技术人员欢迎加群。63309269