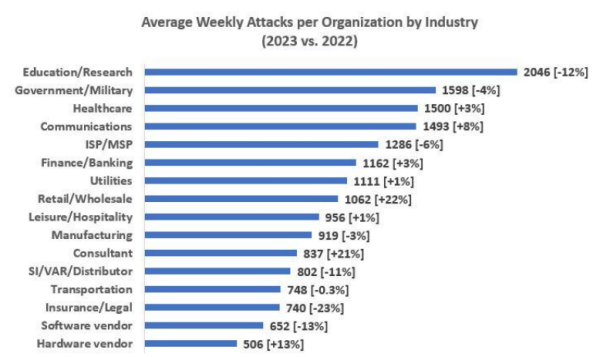

以下是一条三年前的旧闻“从2017年5月12日开始,WannaCrypt(永恒之蓝)勒索蠕虫突然在全球爆发,包括英国医疗系统、快递公司FedEx、俄罗斯内政部、俄罗斯电信公司Megafon、西班牙电信都被攻陷。国内有29372家机构组织的数十万台机器被感染,其中有教育科研机构4341家中招,是此次事件的重灾区。国内被感染的组织和机构已经覆盖了几乎所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域。”

这虽然是三年前的旧闻,大家也觉得永恒之蓝的补丁(KB4012598)微软官方早就发布了,还有什么好担心的吗?但事实上,现在依然有大量的windows2003server,windows2008server,windows2008serverR2在使用,前者已经在2015年7月14日停止更新,后两者在今年的1月15日也停止了更新,这意味着即使微软官方推出兼容windows2003server,windows2008server,windows2008serverR2补丁,你也无法得到自动的推送安装,必须手工进行安装,如果微软官方没有推出兼容性的补丁,那么就意味着,你的操作系统如果不更新到windows2008serverR2以上的版本,漏洞将无法修补,后门将永远向着攻击者敞开!

永恒之蓝(Eternal Blue)最早爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机, 2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。虽然wannacry病毒多年前就可以被防病毒软件彻底查杀识别,但是针对永恒之蓝的SMB协议漏洞开发出来的勒索病毒仍然层出不穷,每天都有新的变种出现,传统防病毒软件针对新的变种无法进行有效识别查杀,而且针对这类以网络攻击为主的非传统病毒无法做到主动的阻断。

近期蓝盟安全中心接到了多起勒索病毒加密破坏数据,导致企业业务中断的客户咨询,现场排查问题,进行安全扫描,发现有一半以上都是针对永恒之蓝漏洞进行攻击,而客户的业务系统服务器多为windows2003server,windows2008server,windows2008serverR2等操作系统,未及时主动的更新相关补丁,导致系统被直接攻击,勒索病毒获得最高权限,运行攻击程序,同时又通过服务器的共享访问扩散到全网客户端最终导致了全网业务瘫痪的极端情况。

蓝盟安全中心紧急建议:

• 针对windows2003server,windows2008server,windows2008serverR2操作系统服务器紧急检查是否已经更新了永恒之蓝的漏洞补丁(KB4012598),未更新的立即更新;

• 重要的业务系统如果运行在windows2003server,windows2008server,windows2008serverR2等微软官方停止更新的操作系统中,请尽快制定操作系统升级计划,避免后续因为无法自动更新重要漏洞补丁导致服务器被恶意攻击;

• 重要业务系统如果因为兼容性的问题,只能运行在windows2003server,windows2008server,windows2008serverR2等操作系统,请部署具有入侵感知功能的安全软件结合企业版防病毒软件协同防范网络攻击行为及病毒。