看淡拥有,不刻意追求某些东西,落叶归根,那些属于你的,总会回来。劳动的意义不仅在于追求业绩,更在于完善人的心灵。

现在越来越多的入侵是针对第三方的插件或者文件。那么笔者就带领大家走进ewebeditor在线文本编辑器的世界。了解该如何利用ewebeditor在线文本编辑器的疏漏来获取网站的权限。

说起安全检测的方法大家可能最熟悉的要属注入,上传或者利用网站的配置不当或者管理员的疏忽等等,但是现在越来越多的入侵是针对第三方的插件或者文件。那么笔者就带领大家走进ewebeditor在线文本编辑器的世界。了解该如何利用ewebeditor在线文本编辑器的疏漏来获取网站的权限。

正文:

这天笔者正在工作,忽然MSN弹出消息,原来是朋友花钱制作了一个网站,并且买了域名跟空间,想让笔者测试一下网站的安全性与服务器的安全。尽量找出网站存在的一些安全隐患。在朋友的竭力邀请之下笔者开始了这次的入侵检测之旅。

通过朋友对笔者的叙述笔者了解到。 朋友网站所用的空间就是他买程序的时候官方送他的免费一年使用权, 那么如此说来服务器上肯定会部署很多网站。 而且很有可能是相似的程序,那么是不是入侵其中一个网站然后了解他的配置信息以后再用同样的手法搞定服务器其他网站呢?按照这个思路笔者开始了入侵的旅途。

首先打开朋友发来的域名,地址为www.pockxxx.com。粗略看了下页面为英文的,是一个卖手机与游戏机的网站。在IP138查询得知域名所对应的IP为210.51.22.X 为北京网通,看来是托管在IDC机房的服务器。使用superscan与IIS扫描器扫描服务器得到如下结果。

1、服务器操作系统为windows2003 所用IIS版本为6.0

2、服务器开放 80 1433与3389端口 三个端口

3、使用telnet 220.250.64.X 1433与3389 端口发现均不能连通,相必服务器是安装了防火墙或者IDS之类软件。 那么既然只有80端口对外开放那么就只能从WEB程序入手了。

首先打开网站,很漂亮的一个网站程序。大概看了下网站是使用ASP程序发开的。那么首先想到的就是sql injection 也就是SQL注射漏洞,随便打开一个连接,地址为http://www.pcokXXX.com/product.asp?id=1294 在地址后面加一个单引号发现返回的错误信息为:

Microsoft OLE DB Provider for ODBC Drivers错误'80040e14'

[Microsft][ODBC Micorsoft Access Diver] 字符串语法错误 在查询表达式'product。asp?id=1294'中。

/product。asp,行 32

从这个错误提示我们能看出下面几点:

1、网站使用的是Access数据库,通过ODBC连接数据库,而不是通过JET引擎连接数据库

2、程序没有判断客户端提交的数据是否符合程序要求。

3、该SQL语句所查询的表中有一名为productID的字段。

看来网站是基于ASP ACCESS数据库的架构了。 使用and 1=1 与and 1=2 发现返回的信息不一样,说名存在SQL注射漏洞 不过网站数据库使用的是ACCESS数据库。那么只能猜解管理压密码登陆后台来拿WEBSHELL了 如果是sql server数据库的话有一定权限还可以使用BACK 来备份一个WEBSHELL。

在确定了存在注射漏洞后,笔者开始了艰辛的猜密码的过程,在注射点后使用SQL语句

And (Select Count(*) from Admin)>=0

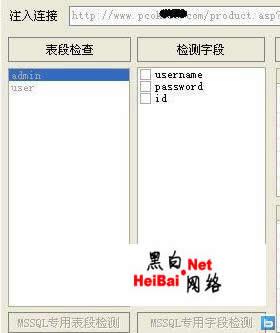

发现页面返回正常说明存在admin表。那么既然知道了有admin表就继续猜字段吧。不过一般来说这样的程序用的字段无非这几个 username password id userid user_password pwd name userpwd什么的 所以猜这样的字段非常容易 语句一复制 挨个试就好了猜了半天 发现admin表里存在username password id三个字段。为了证明自己的猜解没有错误。笔者又使用了啊D的SQL注射工具。 结果发现确实存在username password与ID这三个字段如图1

以上就是如何利用ewebeditor编辑器批量检测网站(图) 。我们不能总在等待机遇的到来,而是要去发现机遇,然后抓住机遇,把握机遇,才能耳闻到胜利的号角之声!更多关于如何利用ewebeditor编辑器批量检测网站(图) 请关注haodaima.com其它相关文章!