穷则独善其身,达则兼善天下。没有梦想的人到达不了成功的彼岸,也就因此而看不到成功的辉煌。没有梦想的人生是失败的,因为他们根本看不到生命的意义。

QQ空间存在一处储存型跨站详细说明:

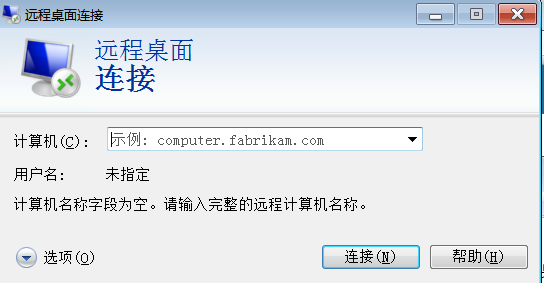

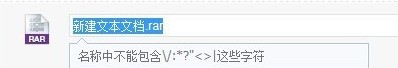

QQ空间应用处有一个文件夹应用,该应用可以重命名文件名,正常情况下客户端是过滤了特殊字符的。

但是特殊字符仅仅在客户端做了过滤并没有在服务端 和输出端过滤。因此我们可以通过本地修改post内容绕过这一限制

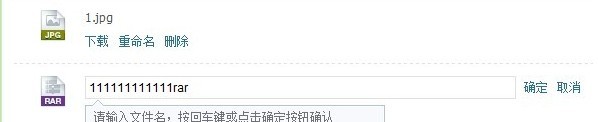

点击确定产生post

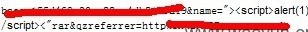

(拦截post数据修改post内容)

将name值修改为"><script>alert('by:pijiu')</script><"

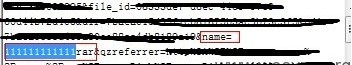

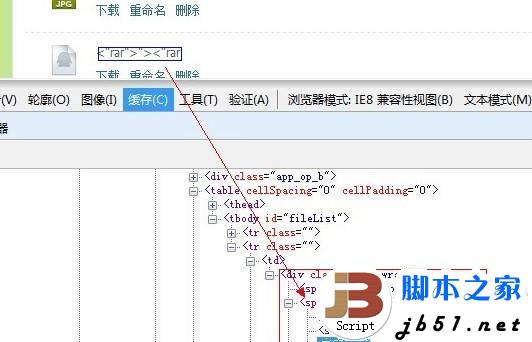

回到QQ空间文件夹这时可以看到文件已经成功被重命名而且构造的"> 已经将titile标签阻断

虽然这里没有显示alert但是可以看到<script>标签已经处在可以运行的状态了。只是需要细心构造一下就可以形成攻击。

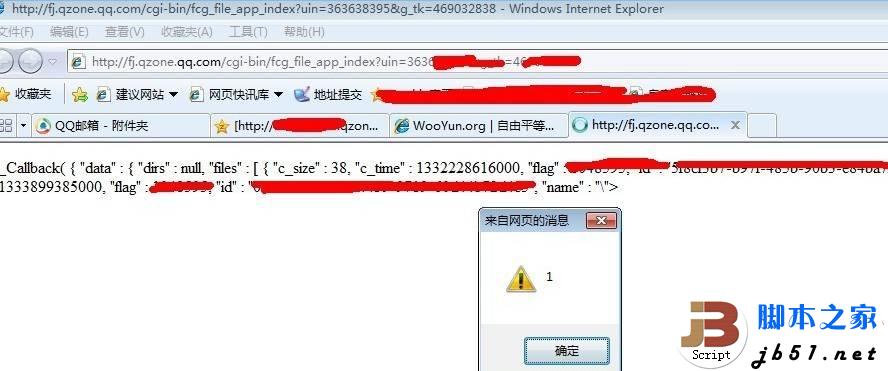

再 抓包得到json 在json里面 脚本畅通执行

如果有人通过腾讯其他xss获得QQ空间权限然后再修改此处可能会对受害者造成长期影响。

修复方案:

抓个漂亮妹纸,过滤下.

作者 啤酒【

本文腾讯QQ空间的跨站漏洞介绍以及修复如何解决的方案(图)到此结束。你笑,我就可以高兴好几天;可看你哭,我就难过了好几年。小编再次感谢大家对我们的支持!