因为这篇文章是根据我的记忆来写的,很多图片不能贴出来,大家就将就着看吧。(有装逼的嫌疑哦。。。)

目标网址: http://www.chinesehonker.org/

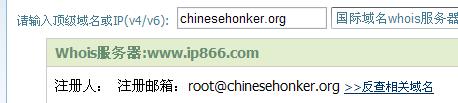

因为上次看到小组里的khjl入侵了这个站点,于是,我也有了这个念头,打开这个站点,首页是静态的页面,一般这种站点都是一些有名的源码,php168cms、dedecms等等,因为这些源码的技术相对比较成熟,漏洞相对来讲少点。所以,直接入侵的想法就放弃。打开 www.ip866.com 查询下。发现大概有9个多。随便点了其中一个站,哈哈,运气还是不错的,拿下了一个旁站。在asp马下wscript是禁用的

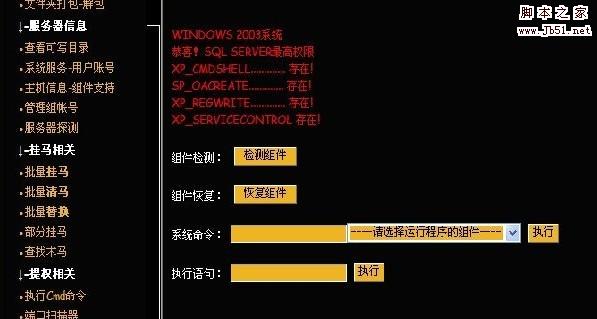

在webshell里查看了一下,基本上没进展,权限设置的比较死。于是,我就上传了一个aspx马,看看aspx支持不支持。上传一个aspx后,发现rp爆发,aspx支持,找一个可写的目录上传cmd.exe,

Net user 下,发现可以运行命令。试试IISspy来查看下服务器上的网站路径,禁用。哎,社工试试看。打开 www.ip866.com ,利用WHOIS功能,没发现可以利用的信息

那只能根据现有的shell路径来猜喽。再次在aspx里的command net user 下,

发现了10几个用户名,哎,没办法了,只能一个一个猜了。

手上的shell路径是 E:\freehost\chentao1006\web\

对比刚刚net user 出来的用户, 也有chentao1006这个用户,所以,这个服务器的站点路径应该是E:\freehost\用户名\web\.

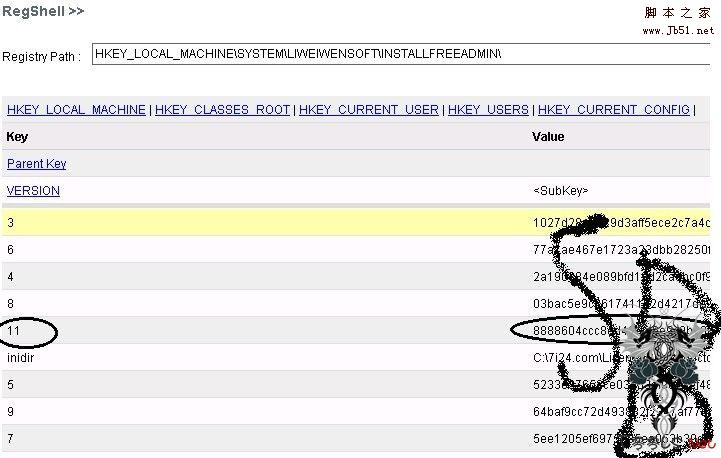

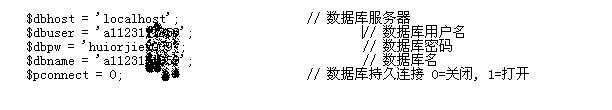

于是,我就像傻瓜一样,耐着性子一个一个猜,因为是type命令可以用,所以我就直接用命令来找路径,首先看下红客联盟的主页是html格式的,所以,我就猜它的主页的路径是 E:\freehost\用户名\web\index.html,然后,我就tpye E:\freehost\用户名\web\index.html。哎,这次rp就不怎么滴了,10几个用户一个一个猜过来,都没猜对,因为type出来的内容和主页内容不符合,直到type到最后一个用户名,也就是type E:\freehost\liutao\web\index.htm的时候,shell type出来的内容突然变红色了,哇卡卡,我一看就开心了,为啥啊,因为目标站的主页也是红色的啊,有99%的可能就是它了,哈哈,然后右键查看源文件,也发现了红客联盟的字样。哈哈 这下发达了。然后type论坛连数据库的密码的config.inc.php,发现了密码

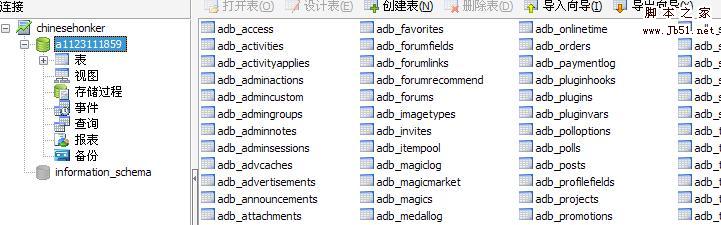

发现密码就好办多了,现在又有了旁站的shell,不怕它不能外网连接了,因为本人不喜欢在shell下进行数据库操作,懒嘛,哈哈,就拿出一个工具Navicat for MySQL,发现居然可以外网连接,这样就好办多了嘛,填好ip 用户名密码,连了上去

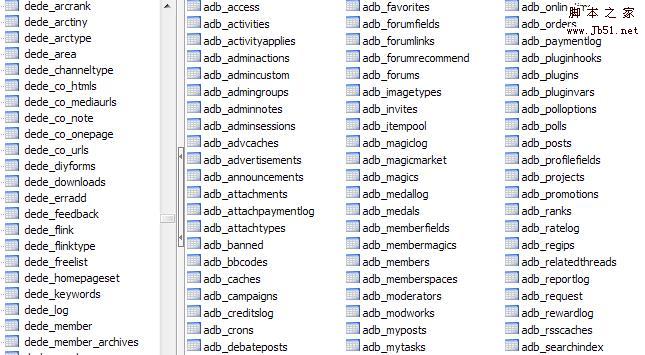

嘿嘿,幸亏我眼睛亮,发现了一个dede的字样(观众:这么大的字谁看不到啊,亮个屁。我:-_-!...),快快拿起dede爆后台的0day,提交 http://www.chinesehonker.org/include/dialog/select_soft.php ,他就跳转到登入页面了。然后打开数据库表,看了下密码,是cmd5加密的,shit,只有20位,没有完整的32位。

噶咋办捏,哎,看来没办法,只好研究下是怎么个加密法了,网上搜索了下,没发现有20位加密的,40位加密方式倒有,哎,陷入困境。起来撒了泡尿,继续。。翻了翻其他表,估计一泡尿把霉运尿走了,俺突然发现一个表,如图

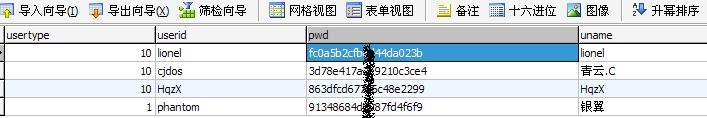

嘿嘿,这个表怎么看着眼熟捏,貌似哪来见过。仔细一看,这不是完整的32位加密了么,然后对比下,发现它的加密方式是去掉前5位和后7位,不亏是天才,一下子就被我研究出来了(只见一个鸡蛋飞过。。。。),因为md5都没法破解,所以,我只能直接修改它数据库内容了,哈哈。够淫荡吧。。。

首先,到md5站把123456加密下,得到e10adc3949ba59abbe56e057f20f883e,然后去掉前五位和后7位,得到c3949ba59abbe56e057f。

因为发现phantom的账号权限比较低,usertype那里的权限是1,是最低的,所以就改它了,相对来讲,对方登入的机会少点,万一改别的号,然后管理员刚好来登入,发现密码不对,会被发现的,哈哈。把phantom这个账户的usertype改成10,密码改成20加密的,再在后台登入,很顺利的,进去了,哈哈。因为dedecms在后台有个地方可以直接上传任何文件,就这样,这个站就被我拿下了。搞定之后,再把密码改回来。

以上就是入侵中国红客联盟过程分析。不要为明天忧虑,因为明天自有明天的忧虑;一天的难处,一天担当就够了。更多关于入侵中国红客联盟过程分析请关注haodaima.com其它相关文章!