与你同行,回想起我们曾拥有过的共同理想;与你分手,憧憬着我们重逢时的狂欢。

近日闲来无事,顺手翻看了2006年4月份的《破解“移动加密”》一文,该文破解的加密软件与我用的极为相似,引起了我的极大兴趣。看了一遍文章,又翻出光盘,将文中所涉及的两个软件全找出来,正是我所用的U盘移动硬盘加密工具绿色版。

该文给我的最大启发是使用WinRAR打开Thumbs.db文件。我先尝试破解高强度文件夹加密大师的移动加密,然后再破解U盘移动硬盘加密工具绿色版。如作者TaShanEnjoy所言,高强度文件夹加密大师的加密密码规律非常简单,而U盘移动硬盘加密工具绿色版的加密规律就不那么容易看出来。

先说说高强度文件夹加密大师吧。使用它加密文件夹后,我们只要按照TaShanEnjoy所讲的去掉Thumbs.db的尾巴,再用WinRAR删除其中的desktop.ini文件。我们不再需要做其它任何事情,就能直接使用资源管理器或者WinRAR看到Thumbs.db文件夹中的所有文件,里面的文件名和文件类型都是没有加密的,双击就可以打开,所以没有必要理会其中存放的加密的密码文件,也没有必要编写解密软件了,破解到此就算完成。这里的WinRAR扮演了一个解密器的角色。真是没有想到, WinRAR还有这么强大的功能。

U盘移动硬盘加密工具绿色版的新特点

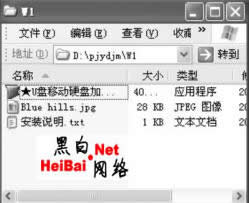

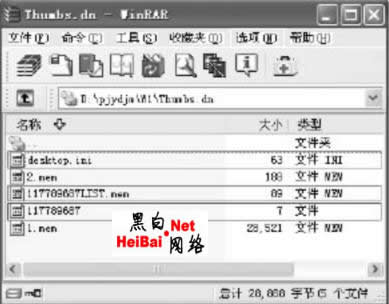

下面是今天的主题,破解U盘移动硬盘加密工具绿色版。它基本上沿用了高强度文件夹加密大师的移动加密软件的加密方法,只是有3点区别。一是Thumbs.db文件夹不再与控制面板相关联,省了我们不少麻烦;二是其加密算法不再是简单的替代算法,新的加密算法的规律不再能够一眼看出来,如表1所示;三是此软件不但对加密的密钥进行了加密,还同时对加密的文件(夹)的名称和类型进行了加密,如图1(加密前的文件名)和图2(加密后的文件名)所示。加密后的“1.mem”和“2.mem”文件分别对应于加密前的“Blue hills.jpg”和“安装说明.txt”两个文件。

由于加密算法有了改变,使用TaShanEnjoy介绍的方法难于轻易将其破解;同时文件名和文件类型也被加密了,文件名一律为数字,从1依次累加,文件后缀为.mem。我们即使使用WinRAR打开Thumbs.db文件,也会因为不知道文件的类型而无法将其正确打开。如果我们知道某个文件的类型,则可右击此文件选择相应的打开方式打开,例如此文件夹中1.men原来为Blue hills.jpg,则可使用ACDSee将其打开。虽然这种方法行得通,但是如果Thumbs.db中的文件非常多,文件类型也非常多,用这种方法就会非常麻烦。

由于文件名称和文件类型都加了密,从加密后的文件名称上无法看出原来的文件信息,那么我们能不能将文件名称和文件类型恢复呢?能!一种方法是获得加密的密码(废话^_^),有密码自然能解密,但是它并不像高强度文件夹加密大师那样使用简单的替换算法,实现起来有难度。还有别的办法吗?懒人有懒招,懒招见奇效,看我的!

加解密原理分析

还是看图2,其中有两个比较特殊的文件117789687和17789687LIST.mem。此软件使用117789687存放加密的密码,使用17789687LIST.mem存放加密前的文件夹及文件的名称数据及与加密后的文件夹和文件名称对应关系等信息。加密时将密码使用某种变换后存入117789687中,解密时是查找117789687中的密码与我们输入的解密密码相比较(其中有解密转换,我们视之为透明的),相同则解密成功,否则解密失败。另外要特别指明的是,117789687LIST.mem中保存的各个文件名也经过了某种变换,但是这种变换跟加密使用的密码无关,也就是说,只要是加密相同的文件,无论使用什么密码加密,生成的117789687LIST.mem都是一样的。如果117789687LIST.mem的内容与加密的密码有关,就不会有这篇文章了。

找出加密算法太麻烦了,但是这个软件有个明显的漏洞,它的解密是根据117789687文件中的内容来查询原来加密使用的密码的,但却没有对这个文件做任何的保护措施。那么我们干脆来个偷梁换柱,自己使用此软件生成一个新的117789687文件,覆盖掉原来的117789687文件不就行了吗?

下面举例说明。打开D盘,选择“菜单->工具->文件夹选项->查看”,将“隐藏受保护的操作系统文件”和“隐藏已知文件类型的扩展名”前面的勾去掉,“隐藏文件和文件夹”选择为“显示所有文件夹”。新建两个文件夹W1和W2,其中都存有U盘移动硬盘加密工具绿色版,并有文件若干。W1中的文件使用除“1”以外的任意密码进行加密,W2中的文件使用的密码为“1”(不包含双引号)。使用WinRAR分别打开W1和W2文件夹中的Thumbs.db,删除其中的desktop.ini文件,然后使用资源管理器打开各自的Thumbs.db文件夹。现在只需将W2目录下Thumbs.db文件夹中的117789687文件拷贝至文件夹W1中的Thumbs.db目录下,覆盖掉原来的117789687文件,这样我们就更改了W1文件夹中的密码文件,再次解密时,此软件查找的密码文件就是被我们偷换过的,密码自然就是“1”了。呵呵,大功告成!这样,我们就能够毫不费事地打开加密的文件了,再也不必为文件名和文件类型而挠头了(这个例子我已经做成了动画,大家可以参考。

总 结

U盘移动硬盘加密工具绿色版虽然改进了加密算法,提高了破解难度,并对文件(夹)名称及文件类型作了更改,但是并没有对文件的内容作加密处理,所以我们只要知道了文件类型(可以一个个尝试或者使用小工具,如文件夹嗅探器),就能使用相应的查看工具打开它。另外,此软件虽将密码作了加密处理,但是由于它设计之初就存在的缺陷——将密码密文保存在117789687文件中,一个偷梁换柱就可瞒天过海。正是因为文件117789687LIST.mem的内容与加密的密码无关,才造成了我们有机可乘,连原来的文件名字都可以一起恢复,使用我们自己设置的密码就能打开其它密码加密的文件了。

这篇文章没有涉及高深的理论,连用到的工具都是最常用的WinRAR,但是思路没有局限于寻找加密软件的加密算法,非得和它精心构筑的“马其顿防线”过不去。既然难以正面交锋,那就干脆绕过去,直接打它的软肋——117789687文件,一切问题就迎刃而解了!不过本文的方法只能获取加密的数据,并没有获取原来的密码,有兴趣的朋友可以深入研究一下。

以上就是另辟蹊径破解移动加密(图) 。春阳灿灿,夏山如碧,秋蜩抱朴,冬日烈烈,皆愿与君长相随。更多关于另辟蹊径破解移动加密(图) 请关注haodaima.com其它相关文章!