百句空言,不如一个行动。凡事回归原点,不懂就不懂,努力学习;懂了也要相信人外有人,放下架子,谦虚,能力提升方可最大化!

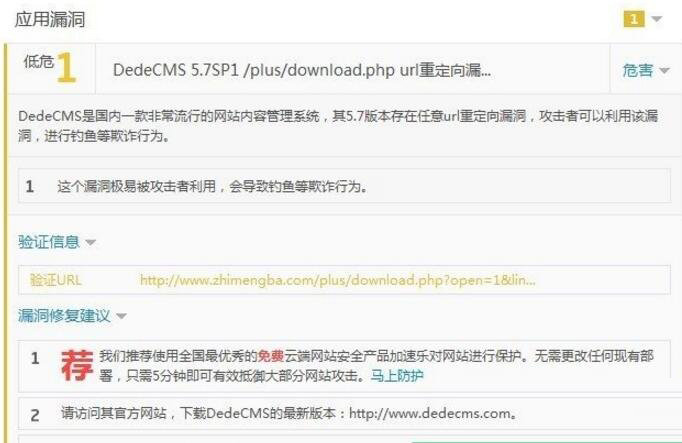

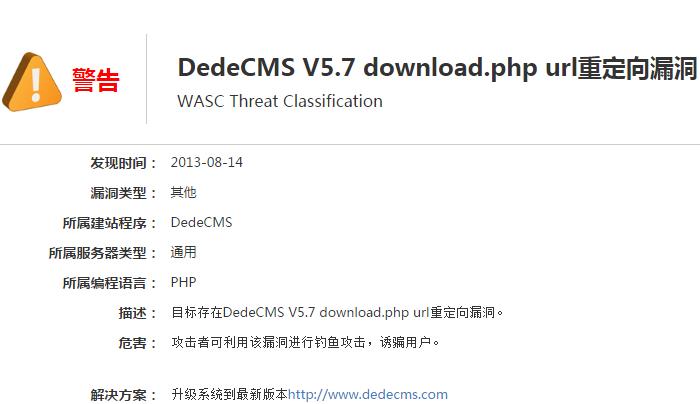

点开看了下漏洞信息,一条是DedeCMS V5.7 download.php url重定向漏洞,另一条是Swfupload.swf跨站脚本攻击漏洞。

点开看了下漏洞信息,一条是DedeCMS V5.7 download.php url重定向漏洞,另一条是Swfupload.swf跨站脚本攻击漏洞。

事实上,360网站安全已经给出该漏洞的解决方案了。那就是直接讲程序升级到最新版本,不过,本文引用另一种解决方法。

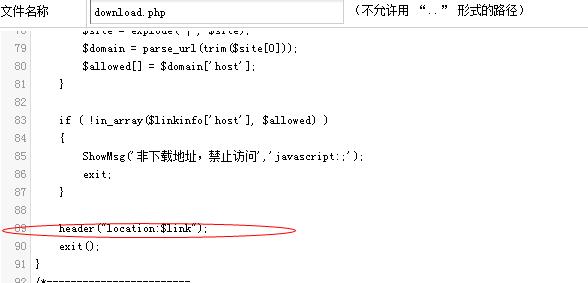

打开download.php(在根目录下的plus文件夹中),在文件第89行找到代码header("location:$link");

事实上,360网站安全已经给出该漏洞的解决方案了。那就是直接讲程序升级到最新版本,不过,本文引用另一种解决方法。

打开download.php(在根目录下的plus文件夹中),在文件第89行找到代码header("location:$link");

将此代码替换为

if(stristr($link,$cfg_basehost)) { header("location:$link"); } else { header("location:$cfg_basehost"); }

修改保存后,重新检测已显示漏洞修复了。

提示,download.php代码中,header("location:$link");的位置并不都固定在89行,不同文件有所差异,大家可能需要耐心找一下。

将此代码替换为

if(stristr($link,$cfg_basehost)) { header("location:$link"); } else { header("location:$cfg_basehost"); }

修改保存后,重新检测已显示漏洞修复了。

提示,download.php代码中,header("location:$link");的位置并不都固定在89行,不同文件有所差异,大家可能需要耐心找一下。 本文360检测织梦系统dedecms重定向漏洞的如何解决方案到此结束。行动不一定带来快乐,而无行动则决无快乐。小编再次感谢大家对我们的支持!