生活就是这样,有时候想念也是一种幸福,是那样的美所以愿每一个身边的朋友都珍惜自己来之不易的幸福吧,不管你的幸福是小时大,做最真实的自己,拥有最平凡的幸福!

之前《DedeCMS上传漏洞uploadsafe.inc.php文件的修改方法》和《DedeCMS后台文件任意上传漏洞media_add.php的修改方法》两个文章里,余斗也介绍了修复织梦后台上传类漏洞的方法,成功修复漏洞警告。

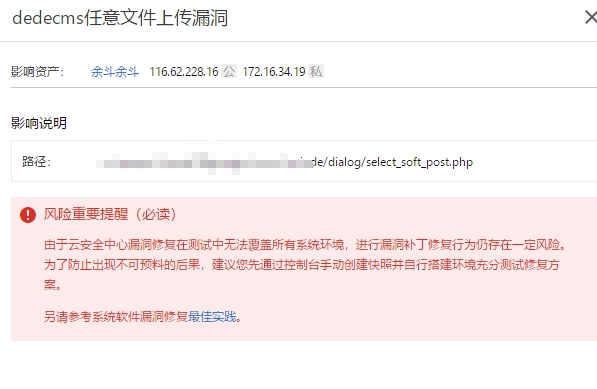

近期登陆阿里云服务器后台查看数据,发现一个这样的CMS漏洞提示预警:

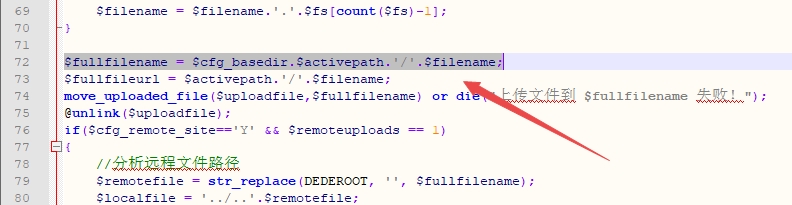

修复原理相同,根据路径来看,是dedecms变量覆盖漏洞导致任意文件上传修复:/include/dialog/select_soft_post.php文件,其实修复起来也很简单,在里面找到如下代码:

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

在其下面加上代码:

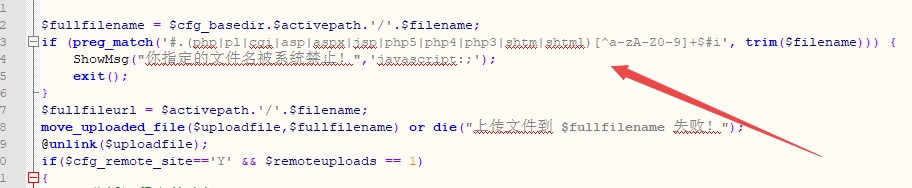

if (preg_match('#.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))) {

ShowMsg("你指定的文件名被系统禁止!",'javascript:;');

exit();

}

上传覆盖,在阿里云后台验证通过,完美解决此漏洞!

到此这篇关于DedeCMS后台文件任意上传漏洞select_soft_post.php的修改方法就介绍到这了。拥有知识改变命运,拥有理想改变态度。更多相关DedeCMS后台文件任意上传漏洞select_soft_post.php的修改方法内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!