销售前的奉承,不如售后服务。这是制造“永久顾客”的不二法则。那些花了好久才想明白的事,总是会被偶尔的情绪失控全部推翻。

之前《DedeCMS上传漏洞uploadsafe.inc.php文件的修改方法》以及《DedeCMS后台文件任意上传漏洞media_add.php的修改方法》和《DedeCMS后台文件任意上传漏洞select_soft_post.php的修改方法》两个文章里,余斗也介绍了修复织梦后台上传类漏洞的方法,成功修复漏洞警告。

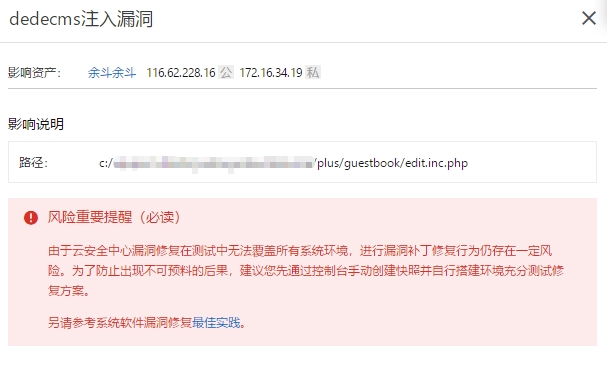

近期登陆阿里云服务器后台查看数据,发现一个这样的CMS漏洞提示预警:

修复原理相同,找到如下代码:

$dsql->ExecuteNoneQuery("UPDATE `dede_guestbook` SET `msg`='$msg', `posttime`='".time()."' WHERE id='$id' ");

替换成:

$msg = addslashes($msg); $dsql->ExecuteNoneQuery("UPDATE `dede_guestbook` SET `msg`='$msg', `posttime`='".time()."' WHERE id='$id' ");

上传覆盖,在阿里云后台验证通过,完美解决此漏洞!

到此这篇关于DedeCMS后台漏洞edit.inc.php的修改方法就介绍到这了。我们都有能力去解决别人的问题,却没有自信面对自己的困难。更多相关DedeCMS后台漏洞edit.inc.php的修改方法内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!